Текст кузнечик: Текст, мелодия песни В траве сидел кузнечик | Сайт для всей семьи

Кузнечик (Шаинский, Носов) | Аккорды и Текст

Am E

В траве сидел кузнечик,

Am

В траве сидел кузнечик,

E

Совсем как огуречик,

Am

Зелененький он был.

G C

Представьте себе, представьте себе,

Am E Am

Совсем как огур ечик.

G C

Представьте себе, представьте себе,

Am E Am

Зелененький он был.

Он ел одну лишь травку,

Он ел одну лишь травку,

Не трогал и козявку

И с мухами дружил.

Представьте себе, представьте себе,

Не трогал и козявку,

Представьте себе, представьте себе,

И с мухами дружил.

Но вдруг пришла лягушка,

Но вдруг пришла лягушка -

Прожорливое брюшко -

И съела кузнеца.

Представьте себе, представьте себе,

Прожорливое брюшко.

Представьте себе, представьте себе,

И съела кузнеца.

Не думал, не гадал он,

Не думал, не гадал он,

Никак не ожидал он

Такого вот конца.

Представьте себе, представьте себе,

Никак не ожидал он,

Представьте себе, представьте себе,

Такого вот конца.

В траве сидел кузнечик,

В траве сидел кузнечик,

Совсем как огуречик,

Зелененький он был.

Представьте себе, представьте себе,

Совсем как огур ечик.

Представьте себе, представьте себе,

Зелененький он был.

Он ел одну лишь травку,

Он ел одну лишь травку,

Не трогал и козявку

И с мухами дружил.

Представьте себе, представьте себе,

Не трогал и козявку,

Представьте себе, представьте себе,

И с мухами дружил.

Но вдруг пришла лягушка,

Но вдруг пришла лягушка -

Прожорливое брюшко -

И съела кузнеца.

Представьте себе, представьте себе,

Прожорливое брюшко.

Представьте себе, представьте себе,

И съела кузнеца.

Не думал, не гадал он,

Не думал, не гадал он,

Никак не ожидал он

Такого вот конца.

Представьте себе, представьте себе,

Никак не ожидал он,

Представьте себе, представьте себе,

Такого вот конца.

Велимир Хлебников — Кузнечик: читать стих, текст стихотворения полностью

Крылышкуя золотописьмом

Тончайших жил,

Кузнечик в кузов пуза уложил

Прибрежных много трав и вер.

«Пинь, пинь, пинь!» — тарарахнул зинзивер.

О, лебедиво!

О, озари!

Анализ стихотворения «Кузнечик» Хлебникова

Эксперименты с формой в начале XX века породили поэзию Велимира Хлебникова. Работа со словом, звуком становилась самоцелью, источником появления русского авангарда.

Стихотворение написано в 1909 году. Его автору исполнилось 24 года, он студент и начинающий поэт, чьи стихи уже год, как публикуют. Он гостит у родственников в домике под Киевом, увлекается античной мифологией. По жанру – пейзажная лирика, по размеру – свободный, акцентный стих со смежной рифмой, прячущейся за лесенкой строк. Лирический герой – сам автор в образе, должно быть, любознательного энтомолога. Он появляется на полянке и фиксирует обстановку. Его внимание привлекает неугомонный кузнечик. «Золотописьмом жил»: на солнце просвечивает сеточка жилок крыльев насекомого. «Крылышкуя»: он кормится в траве, и его крылышки трепещут. «Кузов пуза»: идет явное сравнение с объевшимся человеком, употреблено просторечие. Сам кузов – корзинка, короб из бересты.

«Золотописьмом жил»: на солнце просвечивает сеточка жилок крыльев насекомого. «Крылышкуя»: он кормится в траве, и его крылышки трепещут. «Кузов пуза»: идет явное сравнение с объевшимся человеком, употреблено просторечие. Сам кузов – корзинка, короб из бересты.

«Прибрежных»: дело происходит у водоема. «И вер»: видимо, здесь подразумеваются «виды и рода» растений. По крайней мере, в одном из своих писем он так поясняет это выражение. «Пинь, пинь, пинь!»: появление нового героя. Зинзивер – вовсе не неологизм, как ожидает читатель. В. Хлебников использовал просторечное слово, обозначающее обыкновенную синицу. И дальше возможны два варианта. Зинзивер сожрал кузнечика (на что намекает его внезапное появление, как гром среди ясного неба, и пронзительная трель). Между прочим, для синицы привычно лакомиться насекомыми. И тогда получается игра слов: кузнечика съел кузнечик (а именно так в народе принято звать эту птичку). Есть нечто угрожающее и в придуманном поэтом глаголе «тарарахнул». Или же просто трель птицы раздалась оглушительно рядом – и все пришло в экстаз.

Футуристический взгляд на мир в творчестве В. Хлебникова проявил себя как сочетание несочетаемого. Поиск формы соседствует с традиционным содержанием, неологизмы – с устаревшими словами.

В еде сидел кузнечик: панцирями саранчи обогатят продукты для россиян | Статьи

Биотехнологи начали разработку пищевой добавки на основе хитина, полученного из панциря саранчи. Она сможет заменить традиционные наполнители из отходов мясной промышленности, которые вводят в состав колбас и полуфабрикатов для повышения пищевой ценности. Добавка также обогатит молочные продукты и хлебобулочные изделия. Ученые уверены, что высокое содержание хитина и хитозана позволит создать на ее основе линейку лечебного питания, которое подойдет людям с атеросклерозом, лучевой болезнью, гипертонией и другими недугами.

Ученые уверены, что высокое содержание хитина и хитозана позволит создать на ее основе линейку лечебного питания, которое подойдет людям с атеросклерозом, лучевой болезнью, гипертонией и другими недугами.

Ученые из Университета ИТМО работают над созданием биологических добавок в продукты питания на основе хитина, добываемого из панцирей саранчи. Как рассказал «Известиям» профессор факультета пищевых биотехнологий и инженерии Александр Ишевский, новая добавка сможет заменить порошковые концентраты из отходов мясного производства (шкур, рогов и копыт), которые уже десятки лет широко применяются для обогащения мясных полуфабрикатов.

Фото: ИЗВЕСТИЯ/Артем Коротаев

— Животный белок становится роскошью для человечества, в связи с чем остро встает вопрос о том, как создать более дешевый продукт с такими же питательными свойствами, как и мясо, — отметил он. — Поэтому мы пробуем произвести разные варианты биологических добавок. В частности, в последнее время работаем над добавкой из отходов рыбоперерабатывающей промышленности: панцирей креветок и крабов. Также оказалось, что ничем не хуже в этом плане и панцирь саранчи. В африканских странах ее считают ценным продуктом и употребляют сотни лет.

Как пояснили ученые, необходимость в создании таких добавок вызвана тем, что человечество стоит перед угрозой катастрофической нехватки животного белка. Уже сейчас рост его стоимости, по оценкам экспертов, составляет в среднем 7–11% в год.

Заменить говядинуПо словам Александра Ишевского, исследование показало, что содержание белка в панцире саранчи колеблется от 13 до 77%

Кроме того, белки зерновых культур — основы пищевого рациона в мире. Они имеют низкое содержание таких аминокислот, как лизин, а в некоторых случаях и триптофана, и треонина. У саранчи эти аминокислоты представлены в полном объеме. Например, в разных видах насекомых содержится до 100 мг лизина на 100 г сырого белка.

Кроме того, белки зерновых культур — основы пищевого рациона в мире. Они имеют низкое содержание таких аминокислот, как лизин, а в некоторых случаях и триптофана, и треонина. У саранчи эти аминокислоты представлены в полном объеме. Например, в разных видах насекомых содержится до 100 мг лизина на 100 г сырого белка.— Жиры являются основным источником энергии. Саранча содержит до 9% жиров от сухой массы — это немного, но это полиненасыщенные жирные кислоты, в том числе незаменимые линоленовая и α-линоленовая. Представители саранчи приспособлены к умеренному климату, имеют короткий жизненный цикл, легко размножаются, — рассказал Александр Ишевский. — Таким образом, разведение саранчи требует существенно меньших затрат, чем, например, разведение коров. При этом по своей пищевой ценности она по многим параметрам не уступает и даже превосходит говядину.

Саранча, Южная Африка

Фото: Global Look Press/Guenter Fischer

Ученые проводят эксперименты с двумя видами саранчи: южноафриканской и более мелкой краснодарской. Выяснилось, что вторая малопригодна для изготовления биодобавок — ее панцирь слишком плотный и гораздо сложнее перерабатывается в мельчайший порошок.

Выяснилось, что вторая малопригодна для изготовления биодобавок — ее панцирь слишком плотный и гораздо сложнее перерабатывается в мельчайший порошок.

— Частицы должны быть такими, чтобы ни в коем случае не повредить пищевод при проглатывании. Нам удается добиться такого эффекта пока только с панцирем южноафриканской саранчи, поэтому мы продолжим эксперименты с ней, — пояснил Александр Ишевский.

В будущем, после прохождения всех стадий доклинических и клинических испытаний, а также экспертиз Роспотребнадзора и Минздрава, новая пищевая добавка может быть использована для обогащения абсолютно любых продуктов: от хлебобулочных изделий до колбас и сосисок.

Хитозановая диетаТакже в дальнейшем биодобавка из панциря саранчи может стать основой для создания линейки функциональных продуктов, предназначенных для людей с различными заболеваниями. Дело в том, что из него можно получить хитозан, как и из ракообразных. Это вещество широко применяют в качестве добавки в корма для животных, используют при изготовлении продуктов питания и косметики, применяют в биомедицине и сельском хозяйстве.

Польза хитозана заключается в том, что он способен в определенной мере связываться с молекулами жира в пищеварительном тракте. Такой жир не усваивается и выводится из организма. Поэтому его применяют в современной медицине как средство, способствующее снижению веса, а также для улучшения холестеринового обмена и перистальтики кишечника.

Фото: Depositphotos

— Мы получаем из панцирей саранчи два биокомплекса (состав меняется, в зависимости от того, какого вещества больше): меланинохитозановый и хитозаномеланиновый, — сообщила «Известиям» профессор факультета пищевых биотехнологий и инженерии Университета ИТМО Елена Куприна. — Оба являются антиоксидантами за счет содержания меланина и сорбентами за счет хитина и хитозана. Они выводят из организма тяжелые и переходные металлы и даже радионуклиды. Поэтому такие продукты могут подойти для людей, работавших на опасных производствах.

Такое функциональное питание будет полезно тем, кто страдает атеросклерозом и гипертонией, сочетающейся с повышенным холестерином. Также полученный из саранчи порошок может быть использован как естественный консервант: он продлевает сроки хранения продуктов на четыре-пять дней.

Также полученный из саранчи порошок может быть использован как естественный консервант: он продлевает сроки хранения продуктов на четыре-пять дней.

Польза хитозана, откуда бы его не добывали — саранчи или морепродуктов, — научно доказана, поэтому такая биодобавка будет востребована, уверена кандидат ветеринарных наук, доцент кафедры «Пищевые и биотехнологии» ЮУрГУ Светлана Меренкова.

— На данный момент существует более 300 патентов по применению хитозана (84% приходится на долю РФ). К числу основных направлений использования следует отнести сельское хозяйство, пищевую промышленность, медицину, косметологию, — рассказала она. — Есть данные о применении хитозана в кормлении животных с целью снижения содержания тяжелых металлов и радионуклидов в мясе и молоке. Его также можно использовать для создания векторных систем доставки лекарств. Хитозан и наночастицы на его основе обладают рядом уникальных свойств, среди которых низкая токсичность, биосовместимость и биодеградируемость.

Сейчас свойства новой функциональной добавки, разрабатываемой в ИТМО, изучаются, а ее действие скоро испытают на животных.

ЧИТАЙТЕ ТАКЖЕ

В траве сидел кузнечик

Автор текста песни — Носов Н., музыка — Шаинский В.

В траве сидел кузнечик

В траве сидел кузнечик в траве сидел кузнечик

Совсем как огуречик зелененький он был

Представьте себе представьте себе

Совсем как огуречик

Представьте себе представьте себе

Зелененький он был.Он ел одну лишь травку он ел одну лишь травку

Не трогал и козявку и с мухами дружил

Представьте себе представьте себе

Не трогал и козявку

Представьте себе представьте себе

И с мухами дружил.Но вот пришла лягушка но вот пришла лягушка

Прожорливое брюшко и съела кузнеца

Представьте себе представьте себе

Прожорливое брюшко

Представьте себе представьте себе

И съела кузнеца.Не думал не гадал он не думал не гадал он

Никак не ожидал он такого вот конца

Представьте себе представьте себе

Никак не ожидал он

Представьте себе представьте себе

Такого вот конца.

Все песни из детских мультфильмов и фильмов >>>

“В траве сидел кузнечик” в исполнении детского хора.

1973 год

По возможности больше пойте вместе с ребенком. Будь то караоке или просто подпевайте просматривая мультики и выступления вокалистов. Не важно, есть у вас голос или нет, в любом случае ребенок слышит музыку и чувствует ритм.

Будь то караоке или просто подпевайте просматривая мультики и выступления вокалистов. Не важно, есть у вас голос или нет, в любом случае ребенок слышит музыку и чувствует ритм.

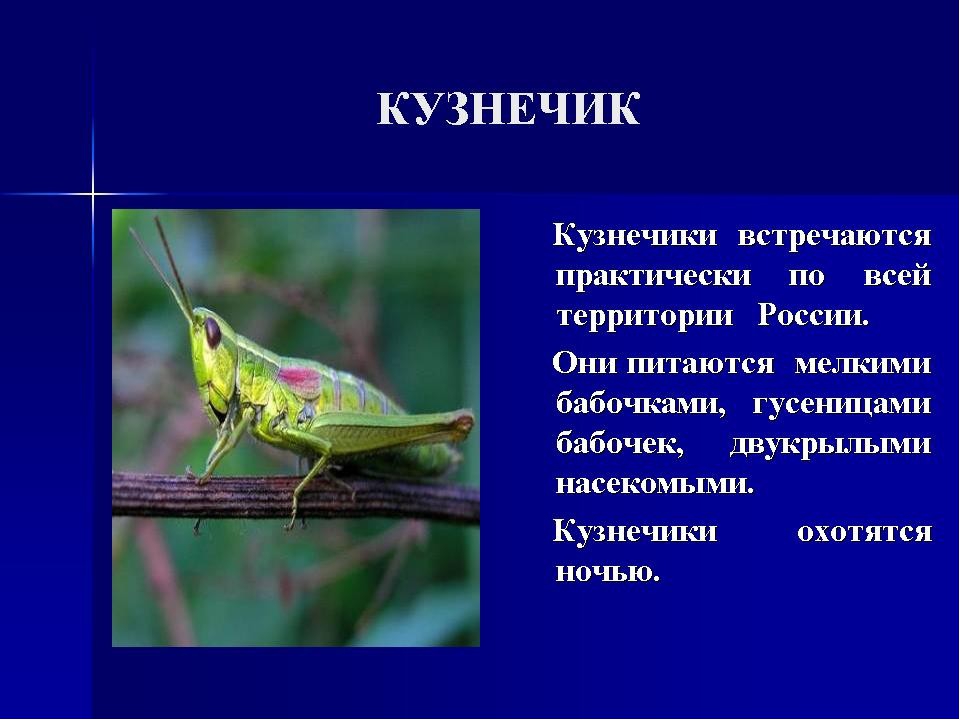

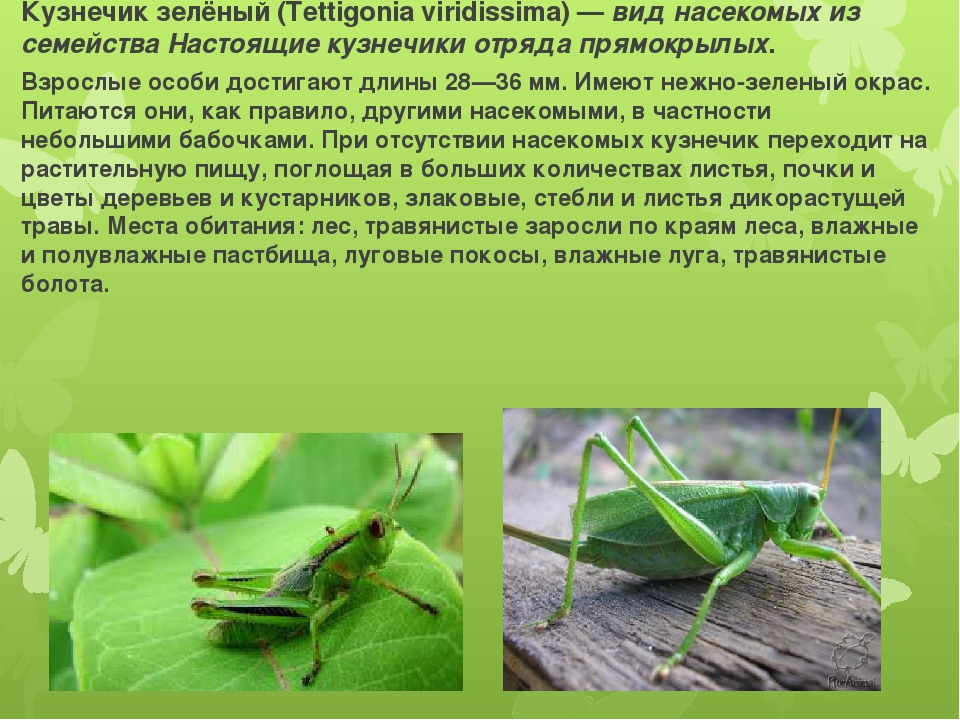

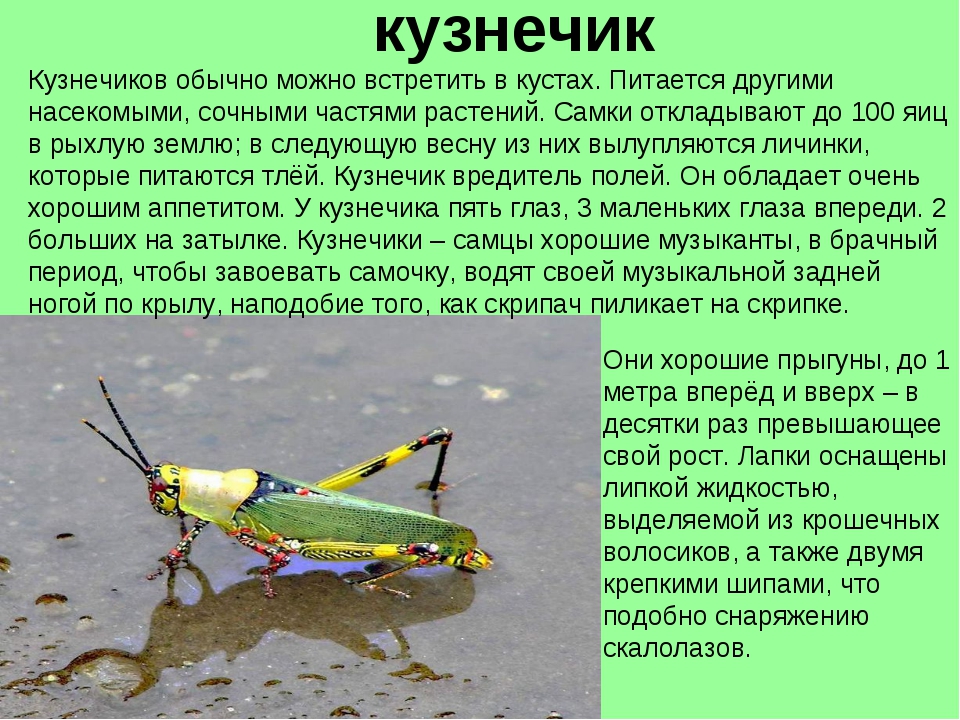

Кузнечик

Информационная справка

- Кузнечик — насекомое.

- Кузнечики искусно маскируясь в зеленой листве.

- Питается мелкими насекомыми — мелкими бабочками, гусеницами и др.

- Кузнечики могут питаться и растительной пищей, при этом они вредят виноградникам, выгрызая почки, объедая цветы и листья.

- В утренние часы зеленый кузнечик принимает «солнечную ванну».

- Стрекочат кузнечики потирая левое об правое надкрылия.

- У кузнечиков органы слуха помещаются на передних ногах, в том месте, которые дети называют у кузнечика “коленкой”.

Дифференциальный анализ шифра Кузнечик Текст научной статьи по специальности «Компьютерные и информационные науки»

15. MohammadMomani. Bayesian Fusion Algorithm for Inferring Trust in Wireless Sensor Networks, Journal of Networks, 2010, No. 5 (7), pp. 815-822. DOI: 10.4304/jnw.5.7.815-822.

MohammadMomani. Bayesian Fusion Algorithm for Inferring Trust in Wireless Sensor Networks, Journal of Networks, 2010, No. 5 (7), pp. 815-822. DOI: 10.4304/jnw.5.7.815-822.

16. Elmar Schoch, Michael Feiri, Frank Kargl, Michael Weber. Simulation of Ad Hoc Networks: ns-2 compared to JiST/SWANS // SIMUTools. Marseille, France, 2008.

17. Shelby Z., Bormann C. 6LoWPAN: The Wireless Embedded Internet, Wiley Series on Communications Networking & Distributed Systems, 2010, pp. 245.

18. Basan A.S., Basan E.S., Makarevich O.B. Programma analiza dannykh i vychisleniya doveriya v besprovodnoy sensornoy seti. Svidetel’stvo o gosudarstvennoy registratsii programmy dlya EVM №2016615606, 2016 g. [Program data analysis and computing of trust in wireless sensor networks. The certificate of state registration of computer programs №2016615606, 2016].

19. Abramson N. The Throughput of Packet Broadcasting Channels, IEEE Transactions on Communications, 1977, Vol. 25, No. 1, pp. 117-128.

Abramson N. The Throughput of Packet Broadcasting Channels, IEEE Transactions on Communications, 1977, Vol. 25, No. 1, pp. 117-128.

20. Ho J.W. Zone-based trust management in sensor networks, in IEEE International Conference on Pervasive Computing and Communications, 2009, pp. 1-2.

21. Renjian Feng, Xiaona Han, Qiang Liu, and Ning Yu. A Credible Bayesian-Based Trust Management Scheme for Wireless Sensor Networks, Hindawi Publishing Corporation International Journal of Distributed Sensor Networks, pp. 1-9. DOI: http://dx.doi.org/10.1155/2015/678926.

22. Chen-xu Liu, Yun Liu, and Zhen-jiang Zhang. Improved Reliable Trust-Based and Energy-Efficient Data Aggregation for Wireless Sensor Networks, Hindawi Publishing Corporation International Journal of Distributed Sensor Networks Volume 2013, pp. 1-11. DOI: http://dx.doi.org/10.1155/2013/652495.

23. Ganeriwal S., Balzano L.K., and Srivastava M.B. Reputationbased framework for high integrity sensor networks, ACM Trans. Sen. Netw., 2008, Vol. 4, No. 3, pp. 1-37.

Статью рекомендовал к опубликованию д.т.н., профессор Н.И. Витиска.

Басан Елена Сергеевна — Южный федеральный университет; e-mail: [email protected]; 347922, г. Таганрог, ул. Чехова, 2; тел.: +79515205488; кафедра безопасности информационных технологий; к.т.н.; ассистент.

Басан Александр Сергеевич — e-mail: [email protected]; тел.: +79885370958; кафедра безопасности информационных технологий; к.т.н.; доцент.

Макаревич Олег Борисович — e-mail: [email protected]; тел.: +78634361518; кафедра безопасности информационных технологий; д.т.н.; профессор.

Basan Elena Sergeevna — Southern Federal University; e-mail: ebasan@sfedu. ru; 2, Chekhov street, Taganrog, 347922, Russia; phone: +79515205488; the department of information security; cand. of eng. sc.; assistant.

ru; 2, Chekhov street, Taganrog, 347922, Russia; phone: +79515205488; the department of information security; cand. of eng. sc.; assistant.

Basan Alexander Sergeevich — e-mail: [email protected]; phone: +79885370958; the department of information security; cand. of eng. sc.; associate professor.

Makarevich Oleg Borisovich — e-mail: [email protected]; phone: +78634361518; the department of information security; dr. of eng. sc.; professor.

УДК 004.021 DOI 10.23683/2311-3103-2017-5-25-37

Л.К. Бабенко, Е.А. Ищукова, Е.А. Толоманенко ДИФФЕРЕНЦИАЛЬНЫЙ АНАЛИЗ ШИФРА КУЗНЕЧИК*

Целью данной работы является исследование, разработка и реализация алгоритма Кузнечик, который является частью стандарта ГОСТ Р 34.12-2015, а также алгоритма для его дифференциального анализа. В ходе проведения исследований рассмотрен алгоритм Кузнечик, разработана рабочая программа шифрования и расшифрования на основе данно-

В ходе проведения исследований рассмотрен алгоритм Кузнечик, разработана рабочая программа шифрования и расшифрования на основе данно-

*

Работа выполнена при поддержке гранта РФФИ №17-07-00654-а.

го алгоритма. Для проведения анализа трех раундов шифра впервые была предложена схема построения раундовых дифференциалов, основанная на свойствах нелинейного преобразования S и линейного преобразования L. С использованием предложенных разностных характеристик был разработан и реализован алгоритм нахождения правильных пар текстов, подтверждающий работоспособность предложенного способа анализа. В результате выполнения работы разработаны, реализованы и протестированы алгоритм шифрования Кузнечик, а также алгоритм нахождения пар текстов для дифференциального анализа трех раундов шифрования. Программы выполнены на языке программирования C++ в среде разработки Microsoft Visual Studio C++. Результаты исследований подробно описаны, показаны на примерах, структурированы в хронологической последовательности и наглядно отображены в виде иллюстраций, таблиц и схем в тексте данной статьи. Полученный алгоритм шифрования и его программную реализацию можно использовать для зашифрования и расшифрования данных. Разработанный алгоритм нахождения правильных пар текстов для дифференциального анализа и его программную реализацию можно использовать в дальнейшем для продолжения исследований алгоритма Кузнечик и блочных шифров, в целом, а также для усовершенствования метода дифференциального анализа, увеличения количества исследуемых раундов и нахождения оптимизированного метода анализа алгоритма Кузнечик.

Результаты исследований подробно описаны, показаны на примерах, структурированы в хронологической последовательности и наглядно отображены в виде иллюстраций, таблиц и схем в тексте данной статьи. Полученный алгоритм шифрования и его программную реализацию можно использовать для зашифрования и расшифрования данных. Разработанный алгоритм нахождения правильных пар текстов для дифференциального анализа и его программную реализацию можно использовать в дальнейшем для продолжения исследований алгоритма Кузнечик и блочных шифров, в целом, а также для усовершенствования метода дифференциального анализа, увеличения количества исследуемых раундов и нахождения оптимизированного метода анализа алгоритма Кузнечик.

Криптография; блочный шифр; SP-сеть; криптоанализ; дифференциальный криптоанализ; шифр «Кузнечик»; ГОСТР 34.12-2015.

L.K. Babenko, E.A. Ishchukova, E.A. Tolomanenko DIFFERENTIAL ANALYSIS OF CIPHER «KUZNYECHIK»

The aim of this work is an investigation, development and implementation of cipher Kuznyechik, which is a part of standard GOST R 34. 12-2015, and an algorithm for its differential analysis. Algorithm Kuznyechik has been considered herein, a working program for encryption and decryption based on this algorithm has been developed. For the analysis of the three rounds of cipher, a scheme for constructing round differentials has been firstly proposed based on the properties of nonlinear transformation S and linear transformation L. Using the proposed difference characteristics, an algorithm for finding the correct pairs of texts has been developed and implemented, confirming the operability of the proposed method of analysis. As a result of this work, the encryption algorithm and the algorithm for finding the correct pairs of texts for differential analysis of three rounds of encryption has been developed, implemented and tested. The programs are implemented in the programming language C ++ in the Microsoft Visual Studio C + + development environment. The research results are described in details, illustrated in examples, structured in chronological order and visually displayed in the form of illustrations, tables and diagrams in the text of this article.

12-2015, and an algorithm for its differential analysis. Algorithm Kuznyechik has been considered herein, a working program for encryption and decryption based on this algorithm has been developed. For the analysis of the three rounds of cipher, a scheme for constructing round differentials has been firstly proposed based on the properties of nonlinear transformation S and linear transformation L. Using the proposed difference characteristics, an algorithm for finding the correct pairs of texts has been developed and implemented, confirming the operability of the proposed method of analysis. As a result of this work, the encryption algorithm and the algorithm for finding the correct pairs of texts for differential analysis of three rounds of encryption has been developed, implemented and tested. The programs are implemented in the programming language C ++ in the Microsoft Visual Studio C + + development environment. The research results are described in details, illustrated in examples, structured in chronological order and visually displayed in the form of illustrations, tables and diagrams in the text of this article. The resulting encryption algorithm and its software implementation can be used to encrypt and decrypt data. The developed algorithm for finding the correct pairs of texts for differential cryptanalysis and its software implementation can be used in the future to continue the investigation of algorithm Kuznyechik, and block ciphers, as a whole, and for improving the method of differential cryptanalysis, increasing the number of rounds studied, and finding an optimized method for analyzing the Kuznyechik algorithm.

The resulting encryption algorithm and its software implementation can be used to encrypt and decrypt data. The developed algorithm for finding the correct pairs of texts for differential cryptanalysis and its software implementation can be used in the future to continue the investigation of algorithm Kuznyechik, and block ciphers, as a whole, and for improving the method of differential cryptanalysis, increasing the number of rounds studied, and finding an optimized method for analyzing the Kuznyechik algorithm.

Cryptography; block cipher; SP-network; cryptanalysis; differential cryptanalysis; cipher Kuznyechik; GOST R 34.12-2015.

Введение. Алгоритм шифрования Кузнечик был выбран в качестве стандарта ГОСТ Р 34.12-2015 и официально вступил в силу 1 января 2016 года, поэтому разработка и реализация программно-ориентированных алгоритмов для его использования и анализа являются актуальными [1, 2].

Данная работа выполнялась с целью разработки и реализации алгоритма для анализа шифра Кузнечик. В процессе выполнения исследований был разработан и реализован алгоритм шифрования Кузнечик, изучен метод дифференциального криптоанализа, разработан и реализован метод нахождения правильных пар текстов для проведения дифференциального анализа трех раундов шифра Кузнечик.

На основе выполненной программной реализации алгоритма шифрования Кузнечик получены экспериментальные данные, отражающие результаты работы метода нахождения пар текстов для дифференциального анализа трех раундов шифрования. Все результаты приведены в качестве примеров и описаны в данной статье.

Данная работа посвящена изучению алгоритма Кузнечик, являющегося частью принятого стандарта ГОСТ Р 34.12-2015 с использованием метода дифференциального криптоанализа. Данная задача является актуальной вследствие новизны данного стандарта.

Постановка задачи. Разработать, реализовать и исследовать алгоритм для выполнения дифференциального анализа шифра Кузнечик, сокращенного до 3 раундов.

1. Описание алгоритма шифрования Кузнечик. Алгоритм шифрования Кузнечик представляет собой симметричный блочный шифр с длиной блока равной 128 бит и длиной ключа равной 256 бит.

Шифр Кузнечик, в отличие от своих предшественников, имеет в основе не сеть Фейстеля, а 8Р-сеть. Использование 8Р-сети позволяет выполнить преобразования над всем входным блоком целиком, а не только над его половиной.

Процесс шифрования состоит из нескольких раундов, каждый из которых включает в себя несколько преобразований, а именно три: сложение по модулю 2 (хог) с раундовым ключом, замена с помощью блоков подстановок и линейное преобразование.

Раундовые ключи, их десять, вырабатываются на основе 256-битного мастер-ключа. Первые два ключа получаются путем разбиения мастер-ключа пополам, а последующие восемь при помощи восьми раундов сети Фейстеля. В каждом раунде осуществляются: хог ключа с раундовой константой, преобразование с помощью блока подстановок, линейное преобразование. Раундовую константу получаем из применения к номеру раунда линейного преобразования [1-3].

Один раунд шифрования можно представить так, как показано на рис. 1 [4]. Алгоритм шифрования Кузнечик содержит в себе девять аналогичных раундов шифрования. Для каждого раунда из заданного 256-битного мастер-ключа вырабатывается соответствующий раундовый 128-битный ключ с помощью сети Фейстеля. Этот ключ перемешивается путем операции сложения по модулю два с соответствующим блоком данных (рис. 2). Так же для выработки ключа нам понадобится число, называемое раундовой константой C, ее получают, применяя преобразование Ь к номеру раунда — от 1 до 32. На вход сети Фейстеля сначала подаются половинки мастер ключа, а затем выработанные ключи. В качестве левой части подается ключ с индексом 21, а в качестве правой части ключ с индексом 1. Правая часть проходит функцию Б (рис. 3) и складывается по модулю 2 с левой частью, затем половинки меняются местами. Подобные преобразования повторяются 8 раз, и мы получаем новую пару ключей. Так вырабатываются ключи с 3 -его по 10-ый [1, 2].

Следующим этапом осуществляется преобразование при помощи блока подстановок 8. Блок подстановок описан в стандарте. 128-битный блок данных поступает на вход преобразования 8, и разбивается на шестнадцать байтов. Каждый байт входного блока — это индекс значения, находящегося в блоке подстановок. Таким образом, на выходе преобразования 8 будет набор байтов, находящихся по соответствующим индексам в заданном блоке подстановок.

Входной блок

К,

Преобразование в подстановочном блоке

ai5 au an au au au a? as a? ae a; Э4 аз аз ai ао

1 1 1 111 1 1 1 1

ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж

1 1 1 1 1 1 1 1

ais ан au au ац aio a9 as 3-7 as as Э4 аз 3-2 ai ао

Линейное преобразование (16 раундов)

an ан au an an aio a9 as as Э5 Э4 аз аг ai ао

AWWWWA

an ан au au an aio * as a-7 as as a+ аз 3.Быхсщв функции F)

Рис. 3. Функция F, используемая в сети Фейстеля

Далее этот блок подается на вход линейного преобразования Ь, в котором блок разбивается на 16 байт. Каждый байт умножается на соответствующий ему коэффициент, значение коэффициентов также обозначены в описании стандарта. После операции умножения выполняется операция сложения всех 16 -ти элементов между собой. Все расчеты в данном преобразовании производятся в поле Галуа по модулю неприводимого многочлена х8 + х7 + х6 + х + 1, коэффициенты также являются элементами поля. Затем полученное число записывается 16 -тым байтом, а все остальные байты сдвигаются на один байт вправо, тем самым вытесняя самый крайний правый байт. Подобные расчеты проводятся 16 раз, в результате получаем новое 16-ти байтное значение. Так выполняется один раунд зашифрования. Остальные 8 раундов выполняются абсолютно аналогично. После сложения по модулю два с последним, 10 -ым, раундовым ключом мы получаем искомый шифртекст [1-3].

Операция расшифрования выполняется по такому же принципу, но в обратном порядке и с использованием раундовых преобразований, инверсных к тем, что использовались при зашифровании.

2. Разработка и реализация алгоритма для анализа шифра Кузнечик с использованием метода дифференциального криптоанализа. Дифференциальный криптоанализ — один из наиболее распространенных методов криптоанализа симметричных блочных шифров. Метод дифференциального криптоанализа основан на исследовании и изучении преобразований разностей между шифруемыми значениями на различных раундах шифрования. Разность между шифруемыми значениями, как правило, получается вследствие применения операции побитового сложения по модулю два [5-18].

Рассмотрим метод дифференциального криптоанализа шифра Кузнечик. На вход алгоритма подается пара открытых текстов. Обозначим пару открытых текстов как X и X’, и тогда их дифференциал обозначим как АХ=ХфХ’. Пару выходов, соответствующую открытым текстам обозначим как У и У’, а их дифференциал обозначим как АУ. Ключ не может повлиять на дифференциалы, так как при сложении по модулю два все его биты будут взаимно уничтожены -ХфКфХ’фК Преобразование L в данном алгоритме является линейным и не может повлиять на результат. Поэтому при использовании метода дифференциального криптоанализа внимание нужно обратить на нелинейное биективное преобразование 8 — блок подстановки. Дифференциалы, поступающие на вход блока подстановки обозначим как АА, а дифференциалы, получаемые на выходе блока подстановки обозначим как АС [5, 19].

Для анализа алгоритма нам необходимо составить таблицу для блока подстановок 8, строки которой содержат входные значения АА в блок подстановок, а столбцы — соответствующие значения АС, получаемые на выходе из блока подстановок. На пересечении строк и столбцов отображается количество пар дифференциалов АА/АС имеющих данные входную и выходную разности. Иными словами, мы получим значение, которое покажет, с какой вероятностью при заданном дифференциале АА на выходе из блока подстановок 8 будет получен конкретный дифференциал АС. Часть таблицы вероятностей отображена в табл. 1 [5, 20].

Целью криптоанализа является компрометация раундового ключа, которая в данном случае основана на том факте, что для заданного ААне все значения АС равновероятны, как видно из табл. 1, вероятность может быть равна 2/256, 4/256, 6/256 и 8/256, а также может быть равной нулю. Комбинация дифференциалов А А и АС позволяет предположить значения АфК1 и А’фК1. При известных А и А’ это позволяет определить К1 [2, 3, 20].

Таблица 1

Часть таблицы вероятностей, составленной для блока подстановок 8 в процессе дифференциального анализа

\AC AA\ 0 1 2 3e 3f fe ff

0 256/ 256 0/256 0/256 0/256 0/256 0/256 0/256

1 0/256 0/256 2/256 2/256 4/256 0/256 2/256

2 0/256 4/256 0/256 0/256 0/256 4/256 2/256

3 0/256 2/256 0/256 6/256 2/256 0/256 0/256

a5 0/256 0/256 0/256 0/256 2/256 2/256 0/256

a6 0/256 4/256 2/256 0/256 0/256 0/256 2/256

fe 0/256 0/256 2/256 2/256 0/256 2/256 0/256

ff 0/256 2/256 2/256 0/256 4/256 0/256 0/256

Рассмотрим дифференциальный анализ трех раундов шифрования с помощью алгоритма шифрования Кузнечик. Схема анализа трех раундов шифрования показана на рис. 4.

КЗ

Рис. 4. Схема дифференциального анализа трех раундов шифрования

Первый раунд: генерируется случайный текст X, выбирается дифференциал ДЛ, представляющий собой один байт из шестнадцати, текст X’, парный X и отличающийся от него лишь значением выбранного дифференциала, находится из следующего выражения: X’ = X® ДА. При ЛфК1фЛ’фК1 ключ уничтожается и данный дифференциал подается на вход нелинейного биективного преобразования 8, где изменяется на другой байт в соответствии с таблицей вероятностей, построенной для данного нелинейного преобразования. Результат преобразования 8, один полученный байт, подается на вход линейного преобразования Ь, в результате которого он раскладывается на 16-ти байтное значение (128 бит).

Второй раунд: Полученное в результате преобразования Ь значение дифференциала складывается со вторым раундовым ключом, аналогично первому раунду ключ уничтожается — ЛфК1фЛ’фК1. На вход нелинейного преобразования 8 поступает 16-ти байтный блок, каждый байт которого изменится на другой в соответствии с таблицей вероятностей. На вход линейного преобразования Ь второго раунда поступит данный 16-ти байтный блок с наиболее вероятными значениями, и в результате мы получим однобайтовое значение, 16 байт свернутся в один байт.

Третий раунд: Полученное во втором раунде значение дифференциала складывается с третьим раундовым ключом, который по аналогии с первым и вторым раундом уничтожается. Байтовое значение дифференциала в соответствии с таблицей вероятностей меняется на другое вероятное значение. Затем в результате преобразования Ь этот байт раскладывается на 16-байтное значение и мы получаем дифференциал на выходе по итогам трех раундов шифрования.

В схеме, рассмотренной на рис. 4, в общей сложности блок замены затрагивается 18 раз. Даже если предположить, что для каждого блока замены будет использована наименьшая вероятность, равная то общая вероятность нахождения правильных пар текстов для заданного трехраундового дифференциала составит

3. Разработка и реализация метода нахождения правильных пар текстов для дифференциального анализа алгоритма Кузнечик на примере. Так как

вероятность нахождения правильных пар текстов достаточна маленькая, то быстро найти правильную пару текстов перебором всех значений с использованием обычного персонального компьютера не представляется возможным. Поэтому, для подтверждения действенности использования предложенного трехраундового дифференциала, был предложен способ «от обратного». Т.е. способ, позволяющий подобрать такие тексты, которые при определенных значениях секретного ключа будут образовывать нужные нам дифференциалы.

Первый раунд: на вход преобразования Ь подается один заполненный байт из 16-ти. Через преобразование Ь пройдет 16 различных вариантов заполнения каждого возможного байта от 00 до ББ. Каждое однобайтовое значение раскладывается с помощью преобразования Ь на значение, состоящее из 16-ти байтов. В итоге на вход преобразования 8 второго раунда поочередно поступает 4096 128-битных значений. Чтобы найти все существующие пары значений нам нужно выполнить аналогичные преобразования во втором раунде.

Второй раунд: Аналогично берутся однобайтовые значения и проходят через преобразование Ь1ПУ, раскладываясь, таким образом, на 4096 128-битных значений.

В результате мы имеем дифференциалы ДЛ и ДС на входе и выходе преобразования 8 второго раунда соответственно. Так как для каждого значения ДЛ не все значения ДС равновероятны, нам нужно определить, какие именно поступающие на вход блока подстановки 8 дифференциалы ДЛ из 4096 значений будут иметь ненулевую вероятность быть полученными в виде значений ДС в результате пре-

образования. Для этого необходимо каждое из 4096 значений АЛ разбить на 16 байт и подать на вход таблицы вероятностей. Аналогично разбить на байты каждое значение АС. Для некоторых 16-ти байтных дифференциалов АЛ из 4096 значений по таблице найдутся такие дифференциалы АС, которые будут иметь ненулевую вероятность быть полученными.

В табл. 2 показан результат нахождения таких значений. Всего было найдено 13 пар значений АЛ/АС. Из этих значений можно вычислить, какие значения дифференциалов были поданы на вход алгоритма шифрования, а так же какие будут получены на выходе. Но для практического использования нам необходимо найти не дифференциалы текстов, а сами исходные тексты X и X’, а также соответствующие им шифртексты.

Рассмотрим нахождение пар текстов, из которых состоят найденные дифференциалы на примере первой пары значений АЛ / АС:

АЛ = ВаЪ8с55сШ99996£:5а4т8197б84б

АС = 51ас9ШаШ700190аа86а256131163.

Допустим, мастер-ключ

K=8899aabbccddeeff0011223344556677fedcba98765432100123456789abcdef. Тогда на его основе были выработаны следующие 3 раундовых ключа:

♦ К1 = 8899aabbccddeeff0011223344556677;

♦ К2 = fedcba98765432100123456789abcdef;

♦ КЗ = db31485315694343228d6aef8cc78c44.

В первом раунде нужно найти, из каких байтов было составлено значение АЛ. Эти байты можно найти из таблицы вероятностей, потому что АЛ = Х®Х’. Все возможные байты, из которых состоит значение АЛ, были найдены и приведены в табл. 3.

Таблица 2

Найденные пары значений АЛ / АС

AA AC

f3ab8c55c199996fc5a4f2381976846 51ac91f0df2470190ad86a256131163

1a76bc71665284b01a3e595982599369 ba5a9d5e6d2b6431ac6b9cb72dc5a7a1

5cfbaa318fd91c774940bef22a5f86 1f8355405427f8e7d8c71cc07f2288c6

ac8ea817121caa3445efd4b9c43e875f C6e355f95177d1bd58f9a4145283a143

522cbe6cbcf88eaf4963f28f8f29e62 353cceb5eab273db5790cc909cfa9

2bc22a75e57cbd804b35bf31ee5167 54be1b26f4dbe5b1f6a2a66a61e3 84d

5f28ebaf31b588b3f8f23923e399f0ef b4eba9c9151b 1fbd907f4f4d419fcdaa

7dbda6246e653ba46ec427fafa9a462f 5d87c43030f77ec08a9f25c0b8413318

efd9d1a17499185749edf1d1d6ee4c bbd9f4a6c 11bf5e154a2c52495e1 ddd9

8fb8e26a91ccf9b72d6d5dce4f9ad4a9 b86cc61926ba16e11d19dce66e78450

6a7c998e18379bf720d423721d3c7e63 c6fc783ae4466b402df56e30dff1f8d4

3 3 7ddbfefc424a3 8d45ae55 9c2d2cd3 6 fd58a4739c68ed296855b6723e9fb3

5c9ce97665a2afd9172a54a881949c 3a3d1b8c2658ea7f8a958b2f866ecb5b

Количество всех возможных вариантов как для X, так и для X’: р = 2*2*4*4*2*2*2*2*2*2*2*2*2*4*2*2 = 524288.

Были найдены тексты, удовлетворяющие заданным условиям. В сумме каждая пара таких текстов даст значение выбранного дифференциала ДЛ = ВаЬ8с55с1099996В:5а4Ш81976846. Если каждое значение X и X’ сложить с раундо-вым ключом К2 = fedcba98765432100123456789abcdef, то мы получим вход в преобразование 8 второго раунда. Например, X®K2 = 713113004сс561785706294165423220® fedcba98765432100123456789abcdef = 8РЕВЛ9983Л91536856256С26БСБ9РРСР, а X’®K2=829a9f558dccf8eeab5c6662e4d55a66®fedcba98765432100123456789abcdef = 7C4625CDFB98CAFEAA7F23056D7E9789.

Таблица 3

Байты, из которых состоит значение ЛA = f3ab8c55c1099996fc5a4f2381976846

Байт X X’

В 71 82 82 71

ab 31 9a 9a 31

8c 13 3d 9f Ь1 3f Ь1 13 3d

55 00 55 96 с3 55 00 c3 96

c1 4с 8d 8d 4c

09 с5 сс cc c5

99 61 К 61

96 78 ee ee 78

& 57 ab ab 57

5a 06 5c 5c 06

4f 29 66 66 29

23 41 62 62 41

81 65 e4 e4 65

97 42 7c d5 eb d5 eb 42 7c

68 32 5a 5a 32

46 20 66 66 20

Чтобы вернуться к предыдущему шагу — результату преобразования 8 первого раунда, нужно пропустить полученные тексты через ЬШУ. Значения до преобразования ЬШУ и после преобразования ЬШУ представлены в табл. 4.

Таблица 4

Пары текстов до и после преобразования Linv

До Ь1ПУ После Ь1ПУ

713113004cc561785706294165423220 18274d719b5138548224dc5fe0179f32

829a9f558dccf8eeab5c6662e4d55a66 9Ь31985c0bed35e5c995d28c289f31c4

713113004cc561785706294165423266 75a03d9bd2571480a87f4b0064d08424

829a9f558dccf8eeab5c6662e4d55a20 b0a915da436c6c02a0cbc467b0551e2b

Далее для получения исходных текстов нужно сделать преобразование 81ПУ с полученными значениями. Для получения текстов в результате 81ПУ нужно обратиться к таблице вероятностей, по которой можно определить наиболее вероятные тексты, на которые заменятся полученные ранее значения. Некоторые варианты значений, полученные в результате 8шу, показаны в табл. 5.

Теперь, для нахождения исходного текста, нужно сложить полученные значения с раундовым ключом К1. Ранее он был сформирован на основе заданного мастер ключа. Таким образом, если текст равен ce3110bf3555ecfeddd35b0d21080f,

а раундовый ключ равен 8899aabbccddeeff0011223344556677, то получаем исходный текст равный 46a8ba04f9880201feccf16849746e78. Таким образом, мы нашли исходный текст, который подавался на вход алгоритма шифрования. Для того, чтобы получить шифртекст по итогам трех раундов шифрования, нужно сделать следующие операции.

Таблица 5

Некоторые значения, полученные в результате 8′»т, с помощью таблицы

вероятностей

18274d719b5138548224dc5fe0179f32 9b31985c0bed35e5c995d28c289f31c4

ce3110bf3555ecfeddd35b0d21080f f30d6013c7352d06781b16517b080df4

ce3110bf3555ecfeddd35b0d210832 f30d6013c7352d06781b16517b080d00

По аналогии нам нужно получить тексты, из которых состоит выходной дифференциал, взятый из табл.31са90е47338Ь

Рис. 5. Некоторые значения, полученные в результате преобразования Ь второго

раунда

Далее эти значения нужно сложить с третьим раундовым ключом и полученные значения подать на вход преобразования 8 третьего раунда. Завершающим этапом является выполнение преобразования Ь над полученными значениями. В результате будут получены правильные пары текстов, которые подтверждают работоспособность предложенной схемы.

Выводы. В данной статье описан алгоритм шифрования Кузнечик, для него разработаны и реализованы программно-ориентированные алгоритмы для выполнения зашифрования и расшифрования данных, а также алгоритм подбора правильных пар текстов в рамках дифференциального криптоанализа трех раундов шифрования. В ходе работы был предложен способ трехраундового построения характеристик для алгоритма шифрования Кузнечик, а также метод нахождения правильных пар текстов.

В результате выполнения исследований получен рабочий алгоритм шифрования Кузнечик, с помощью описанного метода найдены правильные пары текстов для дифференциального анализа 3-х раундов шифрования и использованием алгоритма Кузнечик. Таким образом, показано, что предложенная трехраундовая схема анализа, несмотря на маленькую вероятность, может быть использована, что подтверждается правильными парами текстами, искусственно подобранными (смоделированными) в лабораторных условиях.

Дальнейшие исследования в данной области будут состоять в продолжении анализа алгоритма Кузнечик. Будут осуществляться исследования по поиску и реализации оптимизированного алгоритма для дифференциального анализа данного шифра с целью получения новых результатов.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Кузнечик (шифр). — URL: https://ru.wikipedia.org/wiki/Кузнечик_(шифр) (дата обращения 29.04.2017).

2. Криптографическая защита информации Блочные шифры — ГОСТ Р 34.12-2015.

— URL: https://www.tc26.ru/standard/gost/GOST R 3412-2015.pdf (дата обращения: 29.04.2017).

3. Ищукова Е.А., Кошуцкий Р.А., Бабенко Л.К. Разработка и реализация высокоскоростного шифрования с использованием алгоритма «Кузнечик» // Журнал Auditorium. — 2015.

— Вып. № 4 (S). «Общие и комплексные проблемы технических и прикладных наук и отраслей народного хозяйства».

4. Толоманенко Е. А. Программная реализация шифра «Кузнечик» // Материалы IX Международной студенческой электронной научной конференции «Студенческий научный форум» — 2017. «Актуальные проблемы информационной безопасности».

5. Дифференциальный криптоанализ. — URL: https://ru.wikipedia.org/wiki/ Дифференциаль-ный_криптоанализ (дата обращения 29.04.2017).

6. Бабенко Л.К., Ищукова Е.А. Анализ симметричных криптосистем // Известия ЮФУ. Технические науки. — 2012. — № 12 (137). — C. 136-147.

7. Бабенко Л.К., Ищукова Е.А. Современные алгоритмы шифрования и методы их анализа: учеб. пособие. — М.: Гелиос АРВ, 2006. — 376 c.

S. Biham E., Shamir A., Differential Cryptanalysis of the Full 16-round DES, Crypto’92, Spring-er-Velgar, 1998. — 487 p.

9. Biham E., Shamir A., Differential Cryptanalysis of DES-like Cryptosystems, Extended Abstract, Crypto’90, Springer-Velgar, 1998. — 2 p.

10. Бабенко Л.К. Ищукова Е.А. Дифференциальный криптоанализ блочных шифров с применением распределенных вычислений // Материалы Международной научно-технической конференции «Многопроцессорные вычислительные и управляющие системы — 2007». Т. 1 — Таганрог: Изд-во ТТИ ЮФУ, 2007. — С. 222 -227.

11. Ищукова Е.А., Бабенко Л.К. Поиск дифференциалов с максимальными вероятностями // Проблемы информатизации общества. — Нальчик: Изд-во КБНЦ РАН, 2008. — С. 115-120.

12. Babenko L.K., Ishchukova E.A. Differential Analysis GOST Encryption Algorithm // Proceedings of the 3rd Internaternational Conference of Security of Information and Networks (SIN 2010). — P. 149-157, ACM, New York, 2010.

13. Бабенко Л.К., Ищукова Е.А. Анализ современных криптографических систем с номо-щью метода дифференциального криптоанализа // Актуальные аспекты защиты информации в Южном федеральном университете: монография. — Таганрог: Изд-во ТТИ ЮФУ, 2011. — С. 102-181.

14. Бабенко Л.К., Ищукова Е.А. Учебное пособие по курсу «Криптографические методы и средства обеспечения информационной безопасности». — Таганрог: Изд-во ТТИ ЮФУ, 2011. — 148 с.

15. Панасенко С. Алгоритмы шифрования. Специальный справочник. — СПб.: БХВ-Петербург, 2009. — 576 с.

16. Шнайер Б. Прикладная криптография: Протоколы, алгоритмы, исходные тексты на языке Си. — М.: ТРИУМФ, 2002. — 648 c.

17. Столлингс В., Криптография и защита сетей: принципы и практика. — 2-е изд.: нер. с англ. — М.: Изд. дом «Вильямс», 2001.

18. Бабенко Л.К. Мишустина (Ищукова) Е.А. Применение методов криптоанализа для исследования стойкости современных блочных шифров // Тезисы докладов X всероссийской научной конференции «Проблемы информационной безопасности в системе высшей школы». — М.: МИФИ, 2003.

19. В ГОСТе сидел «Кузнечик». — URL: https://habrahabr.ru/post/266359/ (дата обращения 29.04.2017).

20. Ищукова Е.А., Калмыков И.А. Дифференциальные свойства S-блоков замены для алгоритма ГОСТ 28147-89 // Инженерный вестник Дона. — 2015. — № 4. -http://www.ivdon.ru/ ru/magazine/archive/n4y2015/3284.

REFERENCES

1. Kuznechik (shifr) [Grasshopper (cipher)]. Available at: https://ru.wikipedia.org/wiki/ Kuznechik_(shifr) (Accessed 29 April 2017).

2. Kriptograficheskaya zashchita informatsii Blochnye shifry — GOST R 34.12 — 2015 [Cryptography, Block ciphers, GOST R 34.12 — 2015]. Available at: https://www.tc26.ru/standard/ gost/GOST R 3412-2015.pdf (Accessed 29 April 2017).

3. Ishchukova E.A., Koshutskiy R.A., Babenko L.K. Razrabotka i realizatsiya vysokoskorostnogo shifrovaniya s ispol’zovaniem algoritma «Kuznechik» [Development and implementation of high speed encryption algorithm «Grasshopper»], Zhurnal Auditorium [Auditorium], 2015, Issue No. 4 (8). «Obshchie i kompleksnye problemy tekhnicheskikh i prikladnykh nauk i otrasley narodnogo khozyaystva» [«Common and complex problems of technical and applied Sciences and branches national economy»].

4. Tolomanenko E.A. Programmnaya realizatsiya shifra «Kuznechik» [Software implementation of the cipher «Grasshopper»], Materialy IX Mezhdunarodnoy studencheskoy elektronnoy nauchnoy konferentsii «Studencheskiy nauchnyy forum» — 2017. «Aktual’nye problemy informatsionnoy bezopasnosti» [Materials of the IX International student electronic scientific conference «Student scientific forum» in 2017. «Actual problems of information security»].

5. Differentsial’nyy kriptoanaliz [The differential cryptanalysis]. Available at: https://ru.wikipedia.org/ wiki/Differentsial’nyy_kriptoanaliz (Accessed 29 April 2017).

6. Babenko L.K., Ishchukova E.A. Analiz simmetrichnykh kriptosistem [Analysis of simmetric cryptosystems], Izvestiya YuFU. Tekhnicheskie nauki [Izvestiya SFedU. Engineering Sciences], 2012, No. 11 (136), pp. 136-147.

7. Babenko L.K., Ishchukova E.A. Sovremennye algoritmy shifrovaniya i metody ikh analiza: ucheb. posobie [Modern cryptographic algorithms and methods of analysis: textbook]. Moscow: Gelios ARV, 2006, 376 p.

8. Biham E., Shamir A., Differential Cryptanalysis of the Full 16-round DES, Crypto’92, Spring-er-Velgar, 1998, 487 p.

9. Biham E., Shamir A., Differential Cryptanalysis of DES-like Cryptosystems, Extended Abstract, Crypto’90, Springer-Velgar, 1998, 2 p.

10. Babenko L.K. Ishchukova E.A. Differentsial’nyy kriptoanaliz blochnykh shifrov s primeneniem raspredelennykh vychisleniy [Differential cryptanalysis of block ciphers with the use of distributed computing], Materialy Mezhdunarodnoy nauchno-tekhnicheskoy konferentsii «Mnogoprotsessornye vychislitel’nye i upravlyayushchie sistemy — 2007» [Materials of International scientific-technical conference «Multiprocessor computing and control systems -2007»]. Vol. 1. Taganrog: Izd-vo TTI YuFU, 2007. pp. 222 -227.

11. Ishchukova E.A., Babenko L.K. Poisk differentsialov s maksimal’nymi veroyatnostyami [Search of differentials with maximum probability], Problemy informatizatsii obshchestva [Problems of Informatization of society]. Nal’chik: Izd-vo KBNTs RAN, 2008, pp. 115-120.

12. Babenko L.K., Ishchukova E.A. Differential Analysis GOST Encryption Algorithm, Proceedings of the 3rd Internaternational Conference of Security of Information and Networks (SIN 2010), pp. 149-157, ACM, New York, 2010.

13. Babenko L.K., Ishchukova E.A. Analiz sovremennykh kriptograficheskikh sistem s pomoshch’yu metoda differentsial’nogo kriptoanaliza [Analysis of modern cryptographic systems using the method of differential cryptanalysis], Aktual’nye aspekty zashchity informatsii v Yuzhnom federal’nom universitete: monografiya [Actual aspects of information security in the southern Federal University: monograph]. Taganrog: Izd-vo TTI YuFU, 2011, pp. 102-181.

14. Babenko L.K., Ishchukova E.A. Uchebnoe posobie po kursu «Kriptograficheskie metody i sredstva obespecheniya informatsionnoy bezopasnosti» [The textbook for the course «Cryptographic methods and means of ensuring information security»]. Taganrog: Izd-vo TTI YuFU, 2011, 148 p.

15. Panasenko S. Algoritmy shifrovaniya. Spetsial’nyy spravochnik [The encryption algorithms. A special Handbook]. Saint-Petersburg: BKhV-Peterburg, 2009, 576 p.

16. Shnayer B. Prikladnaya kriptografiya: Protokoly, algoritmy, iskhodnye teksty na yazyke Si [Applied cryptography: Protocols, algorithms, and source code in C language]. Moscow: TRIUMF, 2002, 648 p.

17. Stollings V. Kriptografiya i zashchita setey: printsipy i praktika [Cryptography and network security: principles and practice]. 2nd ed.: The translation from English. Moscow: Izd. dom «Vil’yams», 2001.

18. Babenko L.K. Mishustina (Ishchukova) E.A. Primenenie metodov kriptoanaliza dlya issledovaniya stoykosti sovremennykh blochnykh shifrov [Application of methods of crypta-nalysis to study the life of modern block ciphers], Tezisy dokladovX vserossiyskoy nauchnoy konferentsii «Problemy informatsionnoy bezopasnosti v sisteme vysshey shkoly» [Abstracts of the X all-Russian scientific conference «Problems of information security in higher school»]. Moscow: MIFI, 2003.

19. V GOSTe sidel «Kuznechik» [Guest sat «Grasshopper»]. Available at: https://habrahabr.ru/ post/266359/ (Accessed 29 April 2017).

20. Ishchukova E.A., Kalmykov I.A. Differentsial’nye svoystva S-blokov zameny dlya algo-ritma GOST 28147-89 [Differential properties of S-block replacement for algo-rhythm GOST 28147-89], Inzhenernyy vestnikDona [Engineering journal of Don], 2015, No. 4. Available at: http://www.ivdon.ru/ru/magazine/archive/n4y2015/3284.

Статью рекомендовал к опубликованию д.т.н., профессор Я.Е. Ромм.

Бабенко Людмила Климентьевна — Южный федеральный университет; e-mail: [email protected]; 347928, г. Таганрог, ул. Чехова, 2, корпус «И»; тел.: 88634312018; кафедра безопасности информационных технологий; профессор.

Ищукова Евгения Александровна — e-mail: [email protected]; тел.: 88634371905; кафедра безопасности информационных технологий; доцент.

Толоманенко Екатерина Алексеевна — e-mail: [email protected]; тел.: 88634371905; кафедра безопасности информационных технологий; студентка.

Babenko Lyudmila Klimentevna — Southern Federal University; e-mail: [email protected]; Block «I», 2, Chehov street, Taganrog, 347928, Russia; phone: +78634312018; the department of security of information technologies; professor.

Ishchukova Evgeniya Aleksandrovna — e-mail: [email protected]; phone: +78634371905; the department of security of information technologies; associate professor.

Tolomanenko Ekaterina Alekseevna — e-mail: [email protected]; phone: +78634371905; the department of security of information technologies; student.

Внеклассное занятие «В траве сидел кузнечик»

Библиографическое описание:Еремина, Е. А. Внеклассное занятие «В траве сидел кузнечик» / Е. А. Еремина. — Текст : непосредственный // Школьная педагогика. — 2020. — № 2 (18). — С. 12-15. — URL: https://moluch.ru/th/2/archive/164/4919/ (дата обращения: 17.06.2021).

Раздел программы: социально-нравственное (раздел природа)

Возраст воспитанников: 7–9 лет (ОВЗ)

Тип занятия: комплексное

Оборудование: демонстрационный и раздаточный материал по теме

Форма занятия: Занятие-диалог (по типу беседы, тематика выбрана актуальная и интересная).

Цель: формировать представления о взаимосвязях, взаимодействии и взаимозависимости живых организмов со средой обитания. Изменить у детей традиционно не приязненное отношение к лягушкам. Познакомить с жизнью, питанием и размножением данного вида. Показать значимость лягушки для других животных и природы.

Задачи:

Образовательные:

– формировать элементарные представления о взаимосвязях обитателей леса: растений и животных, их пищевой зависимости друг от друга;

Развивающие:

– стимулировать познавательный интерес детей.

– учить аргументировать точку зрения и видеть противоположность чужой точки зрения, видеть обе точки зрения.

Воспитательные:

– бережное отношение к растениям и животным.

– эмоциональная отзывчивость.

– любознательность.

Предварительная работа:

– чтение художественной литературы про лягушек «Лягушата в красных шляпках» «Лягушка — путешественница» журнал «Зеленые страницы»

– беседы о жизни различных животных

№ | Ход занятия | Действия воспитателя | Действия детей |

1. | Организационный момент | Воспитатель: Отгадайте загадку, о жизни какого животного мы будем сегодня разговаривать: Глаза навыкат, рот здоровый, Себе на ужин мух наловит, Прыгунья и квакушка, Кто это….(лягушка) Кто видел лягушек, что про них знаете? | Отгадывают загадку. |

2. | Вступительная часть Ввод в тему занятия | Рассказ о жизни лягушки (Приложение 1) от икринки до взрослой лягушки, кто охотится на лягушек, защитный окрас лягушки. Лягушки и жабы очень полезные животные. Они поедают комаров, насекомых. Умеют поедать слизней на листах капусты и других вредителей сада и огорода. На лягушку могут охотится многие животные: ежик, медведь, утки, аист, журавль, цапля. | Дети, опираясь на имеющиеся знания участвуют в обсуждении жизни лягушки: питании, размножении, пользе, рассматривают цикл жизни лягушки от икринки да взрослой особи. Модель «Живое» — с помощью модели доказать, что лягушки живые (растут, двигаются, питаются, размножаются) |

3. | Основная часть Изобразительная деятельность. | Рассказ с демонстрацией пищевой зависимости всех живых организмов — Стимулирование мыслительной деятельности (что будет, если убрать одно звено цепи). — предлагается дидактическая игра «Пищевая цепочка» (приложение № 2) Физкультурная пауза (приложение № 3) Прослушивание песни «В траве сидел кузнечик» Вопросы: какая песенка — веселая или грустная, о чем поется. На доске крепятся два изображения лягушки. Детям раздается по два смайлика «Грусть» «Радость» Дети вводятся в ситуацию противоречия. Детям предлагается разобраться, что произошло. Ответы детей: лягушка плохая — сьела кузнечика, кузнечика жалко. Задаю вопрос: «Почему лягушка сьела кузнечика?»… Воспитатель участвует в обсуждении, высказывает предположение: «Лягушка сьела кузнечика (была голодна), потому что если не поест, она погибнет. Показать равноправие точек зрения. Стимулировать детей попробовать изменить своё отношение к лягушке. В конце беседы детям предлагаются картинки для раскрашивания. | Рассматривают пищевую цепочку. Дают предположение, что будет, если убрать один вид. Выкладывают из раздаточного материала пищевую цепочку от травы до лисицы. Дети слушают по очереди определяют свое отношение к происходящему. Дети высказывают своё мнение и определяют свое отношение к лягушке карточкой (улыбка-грусть). Смайлики крепятся к лягушкам. Рассуждения детей: кузнечика жалко, лягушка плохая — съела кузнечика. Сравнивают количество смайликов под каждой лягушкой. Как правило больше сочувствуют кузнечику. В ходе рассуждений дети могут поменять точку зрения, могут остаться на своей точке зрения «Жалко кузнечика, лягушка плохая» «Жалко лягушку — могла погибнуть». По мере обсуждения — менять смайлики под лягушками. Раскрашивание картинок: лягушка, кузнечик, головастики (по желанию) |

4. | Итог занятия | Подведение итога занятия. Что узнали нового, отметить, как активно работали все дети, рассмотреть рисунки детей. |

Приложение № 1

Жизненный цикл

Приложение № 2

Игра «Пищевые цепочки»

Цель: Закрепить знания детей о пищевых цепочках в природе.

Материал:

Демонстрационный: образец пищевой цепочки от травы до лисы

Раздаточный: конверты с карточками на каждого ребенка с изображениями животных, насекомых, растений для выстраивания пищевой цепочки.

Правила игры:

Воспитатель предлагает рассмотреть содержимое конвертов просит детей выложить, кто кому необходим для питания.

Дети выкладывают карточки:

комар — лягушка — цапля

трава — кузнечик — лягушка

трава — кузнечик — лягушка — цапля

трава — кузнечик — лягушка — цапля — еж — лисица

Приложение № 3

Физкультурная пауза

Лягушки.

На болоте две подружки,

Две зелёные лягушки

Утром рано умывались,

Полотенцем растирались,

Ножками топали,

Ручками хлопали,

Вправо, влево наклонялись

И обратно возвращались.

Вот здоровья в чем секрет.

Всем друзьям — физкультпривет!

Основные термины (генерируются автоматически): лягушка, ребенок, кузнечик, пищевая цепочка, животное, зрение, пищевая зависимость, раздаточный материал, трава до, физкультурная пауза.

Похожие статьи

Проект «Ознакомление с

лягушкой» | Статья в сборнике…Дидактические игры «Цепь питания», «Развитие лягушки», «Чья лягушка дальше прыгнет», «Разрезные картинки». Прослушивание музыки: звуки природы (кваканье лягушек). Читали художественную литературу: «Лягушка путешественница» В. Гаршина, «Царевна лягушка»…

Коррекция речевых нарушений в процессе… | Молодой ученый

Используя природный материал (шишки, желуди, каштаны), а также физкультурное оборудование (воланы для бадминтона, теннисные шарики, городки) в физкультурно-оздоровительной деятельности как средство коррекции речевых нарушений…

Итоговое интегрированное занятие для

детей старшего…Материалы и оборудование: Проектор. Рисунки, поделки детей.

Кубики с картинками «Экологическая цепочка».

Кузнечик: Вы правильно выполнили задание, я вам даю часть картинки, которую вы должны собрать, прежде чем дойдете до Лесной Феи.

Формирование знаний о

животных у детей дошкольного возрастаДанный материал может быть полезен в работе педагогам дошкольных образовательных организаций. Участники: педагоги и дети

Библиографическое описание: Будникова, Т. А. Формирование знаний о животных у детей дошкольного возраста / Т. А. Будникова, Е. С…

Урок по теме «Абиотические факторы и адаптации к ним…»

Холоднокровные и теплокровные животные.

Дополнительный материал. Как растения себя греют? Многие растения прекращают свою жизнедеятельность в суровый период (холода.

1. М. М. Боднарук, Н. В. Ковылина «Занимательные материалы и факты по общей биологии в…

Нетрадиционный подход к

физкультурным занятиям с детьми…В статье рассмотрен нетрадиционный подход к построению и проведению физкультурных занятий с детьми младшего дошкольного возраста, опираясь на объективные законы развития человеческого организма. Время сегодня летит стремительно.

Семантическое поле зоонимов в русском языке (на

материале…)Зоонимы — огромный пласт лексики любого языка. Они пополнялись исторически — веками. Они связаны с эволюцией самого человека. В зоолексике ярко отражаются особенности осмысления внеязыковой реальности, когда образы животных в разных языках наделяются…

Конспект НОД по формированию элементарных математических…

Методические приёмы: Использование ИКТ, наглядный материал, загадка, использование игровых технологий, беседа, вопросы. Приемы здоровье сберегающих технологий: смена видов деятельности, физминутка. Форма организации работы на занятии: групповая, индивидуальная.

Конспект НОД для логопедической подготовительной к школе…

— раздаточный материал для составления слова из букв; — дерево; — картинки — отгадки (скворец, ласточка, снегирь, дятел)

Давайте возьмемся за руки и друг другу улыбнемся. Загадаю загадку, а вы дослушайте до конца и отгадайте. Выросла из семечка

: Технологии и медиа :: РБК

Согласно законодательству российские криптоалгоритмы должны использоваться в средствах защиты информации, сертифицированных ФСБ и обязательных для использования госорганами в их электронном документообороте, напоминает Станислав Смышляев, директор по информационной безопасности компании «Крипто-ПРО» (входит в ТК 26). С 2024 года, по требованиям Центробанка, они станут обязательны и для использования платежными системами.

Смышляев также отметил, что протокол TLS предыдущих версий с отечественными криптоалгоритмами уже используется для защиты соединений на некоторых сайтах госуслуг, например на едином портале госзакупок и в личном кабинете юрлица на сайте Федеральной налоговой службы. В ближайшее время, по его словам, количество таких сайтов должно увеличиться в связи с поручением президента России.

Читайте на РБК Pro

Протоколы защиты данных с отечественными криптоалгоритмами после утверждения документов Росстандартом могут использоваться при разработке программного обеспечения и оборудования для защиты ведомственных каналов связи, уточняет Сергей Панов, заместитель гендиректора по производственной деятельности компании «Элвис-Плюс» (также входит в ТК 26, разрабатывала часть проектов стандартов). «Это могут быть маршрутизаторы, универсальные устройства для защиты IP-сетей от атак и угроз и т.д. То есть речь идет о защите конфиденциальной информации, прежде всего той, необходимость обеспечения безопасности которой определена законодательно, например персональных данных или информации, которой обмениваются государственные информационные системы», — пояснил Панов.

Когда на отечественные криптоалгоритмы перейдет Рунет

Норму о защите всего трафика в Рунете с помощью отечественных средств шифрования изначально планировали внести в так называемый закон о суверенном Рунете, но из финального варианта этот пункт был исключен. Однако в обозримом будущем предполагается перевод всего российского сегмента интернета на отечественную криптографию — в плане мероприятий федерального проекта «Информационная безопасность» национальной программы «Цифровая экономика» упомянута разработка соответствующей «дорожной карты». При этом несколько членов ТК 26, включая Качалина, входят в рабочую группу проекта «Информационная безопасность».

Панов подтвердил РБК, что ТК 26 готовит нормативную базу для более широкого использования отечественных криптографических алгоритмов в российском сегменте Сети. «Переход на использование российских криптоалгоритмов повысит уровень защищенности и устойчивости Рунета», — считает он.

Стандарты, над которыми работает ТК 26, как раз создаются для широкого применения российских криптографических алгоритмов, подтвердил заместитель гендиректора по науке и инновациям компании «ИнфоТеКС» и заместитель ответственного секретаря ТК 26 Алексей Уривский. Станислав Смышляев напомнил, что в проекте «Информационная безопасность» предусмотрено создание Национального удостоверяющего центра, который обеспечит применение российских криптоалгоритмов в ходе взаимодействия рядовых пользователей с сайтами в Рунете.

Не помешает ли отечественное шифрование обычным пользователям

Для массового распространения российских криптоалгоритмов в Рунете есть ряд препятствий. «Первым [препятствием] является необходимость внедрять российскую криптографию в компьютеры и смартфоны. Без этого граждане не смогут пользоваться сайтами, на которых для шифрования данных установлена исключительно отечественная криптография. То есть органам власти нужно будет договариваться с Apple, Google, Microsoft и другими производителями операционных систем о возможности внедрения отечественной криптографии», — предупреждает консультант по информационной безопасности Cisco Systems Алексей Лукацкий.

Для массового использования отечественной криптографии в Рунете придется договариваться с крупнейшими производителями операционных систем, подтверждает старший аналитик Российской ассоциации электронных коммуникаций Карен Казарян. «Android — это открытая ОС, на нее можно будет добавить поддержку российского национального удостоверяющего центра и без договоренностей с Google, просто выпустив отдельную сборку. В случае с Apple или Microsoft это невозможно», — уточняет он.

Если российские власти не смогут договориться, то на отечественных сайтах будут использовать одновременно отечественное и зарубежное шифрование, полагает Казарян. В таком случае, если браузер пользователя не поддерживает отечественное шифрование, система будет перебрасывать его на иностранное.

Еще одно препятствие — это, по словам Лукацкого, отсутствие российской криптографии на устройствах интернета вещей, количество которых постоянно растет. «Кроме того, согласно действующему российскому законодательству ФСБ ведет учет всех сертифицированных средств криптографической защиты информации и позволяет вывозить их за рубеж только после получения разрешения. То есть для широкого распространения отечественной криптографии в Рунете и на устройствах пользователей нужно будет поправить российское законодательство», — отметил Лукацкий.

Почему ФСБ активизирует переход на российские алгоритмы

Члены ТК 26 утверждают, что использование российских алгоритмов позволит повысить безопасность передачи данных. По словам Смышляева, утвержденные в 2018 году российские криптонаборы протокола TLS1.2 в отличие от зарубежных гарантируют контроль объема данных, шифруемых на одном ключе. «Это позволяет обеспечивать противодействие атакам на криптосистемы, которые становятся возможными при шифровании больших объемов данных. Зарубежные коллеги в IETF (Инженерном совете интернета. — РБК), узнав о таком решении, инициировали в своей исследовательской группе по криптографии работу, направленную на определение таких механизмов», — говорит Смышляев.

Впрочем, у экспертов ранее возникали вопросы к двум российским криптографическим стандартам «Кузнечик» и «Стрибог», разработанным Центром защиты информации и специальной связи ФСБ. В 2015 году Лео Перрин из Университета Люксембурга и его коллеги представили доклад, в котором говорилось о скрытых особенностях упомянутых алгоритмов, которые могут свидетельствовать о специально заложенных уязвимостях. В феврале 2019 года Перрин представил еще одно исследование, в котором вновь обосновал этот тезис.

Наличие скрытых уязвимостей в криптографическом алгоритме потенциально может позволить злоумышленникам расшифровывать данные пользователей, которые им шифруются. Однако в разговоре с РБК эксперты отмечали, что отечественные алгоритмы используются для шифрования государственных данных, и потому очень маловероятно, чтобы в них были какие-либо специально оставленные уязвимости. В компании «ИнфоТеКС», которая принимала участие в разработке алгоритмов, заявили, что исследование «носит спекулятивный характер и имеет своей целью срыв работ российских экспертов по продвижению указанных криптоалгоритмов в стандарты ISO (Международной организации по стандартизации. — РБК)».

Автор

Мария Коломыченко

Компонент: ввод текста — ShapeDiver

Описание компонента

В Grasshopper объекты Panel — это удобный способ создания текста, который легко редактировать. Однако, когда вы загружаете модель в ShapeDiver, текстовые панели не будут доступны через панель управления. В приведенном ниже примере теги трехмерного текста будут видны, но пользователи не смогут изменить текст в средстве просмотра.

Плагин ShapeDiver включает компонент ввода текста, который позволяет использовать эту функцию.Когда вы добавляете компонент ShapeDiverTextInput , плагин создает дополнительный параметр, обращенный к пользователю, который позволяет вводить текст в средстве просмотра ShapeDiver, который отправляется как параметр в определение Grasshopper. Двойным щелчком по компоненту вы можете определить текст по умолчанию для отображения, а также максимальную длину строк, которые можно использовать:

Ограничение максимальной длины

Вы можете указать максимальную длину до 10 000 символов .При превышении этого предела вам нужно будет найти альтернативный способ импорта текста в программе просмотра. Либо разбейте ввод на несколько меньших, либо используйте компонент импорта для импорта текстового файла. Это может пригодиться, в частности, при манипулировании большими объектами JSON в веб-приложениях.

Пример определения: простой ввод текста

Загрузите определение из первого примера здесь.

Приложения

Гравировка и тиснениеВ области ювелирных изделий и мебели такие технологии производства, как лазерная резка и 3D-печать, позволяют использовать текст для гравировки или тиснения личных сообщений.

Grasshopper не предоставляет готовых способов преобразования текста в геометрию, но есть два способа сделать это:

- Со сценарием: используя компоненты C #, VB или Python, можно вызывать функции Rhino SDK, которые могут помочь

Пример определения: персонализированное кольцо с текстом

Загрузите этот пример определения, в котором используется компонент ввода текста для гравировки текста на кольце. Он содержит простой сценарий C # для преобразования текстовых строк в кривые, которые вы можете повторно использовать в своих определениях.

- Если вы не любите писать сценарии, несколько плагинов для Grasshopper предоставляют инструменты для преобразования текста в кривые или поверхности. Попробуйте, например, версию Squid для ShapeDiver.

Ввод текста также можно использовать просто как способ сбора некоторой информации о потребностях пользователя. Эту информацию можно использовать при экспорте данных и файлов САПР из определенной конфигурации с помощью компонентов экспорта ShapeDiver.

Номер компонента

- Имя компонента : ShapeDiverTextInput

- Имя по умолчанию : SDTextInput

- Входы : Нет

- Выходы :

| Имя | ID | Описание | Тип |

|---|---|---|---|

| Текст | т | Создает поле ввода текста в средстве просмотра ShapeDiver. | Текст |

- Примечания :

- Дважды щелкните компонент, чтобы установить значение по умолчанию для текста и максимальную длину. Максимальная длина ограничена 10 000 символов.

Rhino3D Grasshopper: текст соответствия списка рассылки

В Grasshopper вы можете извлекать элементы списка по их имени. Match Text ищет строки, приводящие к шаблону True / False.

Впервые в Grasshopper? Предлагаю вам в первую очередь прочитать эту статью.

Нужны дополнительные учебные ресурсы? Проверь это.

Заявление об ограничении ответственности

Как вы увидите на моих снимках экрана, большинство компонентов имеют заголовок над ними, отображающий их имя. Это потому, что я использую плагин под названием Bifocals .

Также вы увидите сокращенные названия вкладок Grasshopper из-за нехватки места по горизонтали. Я все же упомяну названия полностью в своем сценарии.

Как и все остальное Кузнечик, техника, которую я вам показываю, никоим образом не является моим собственным открытием.На этот раз я почерпнул эту идею из форума МакНила.

Соответствующий текст: почему?

На днях я сделал несколько Surface Morphing , взяв 2 различных элементов — Breps и Surfaces . Как бы то ни было, некоторое выравнивание перед морфингом привело к появлению 1-Path-List элементов, содержащих оба этих элемента:

В дальнейшем мой план состоял в том, чтобы иметь дело с двумя типами элементов по отдельности. (В данном случае, используя их в ARCHICAD.)

Я не мог понять, как извлекать Breps и Surfarces по отдельности.

Я попытался настроить свое сглаживание до Surface Morphing , чтобы в результате воссоздать подходящую древовидную структуру, что позволило бы мне разобрать вещи, как описано здесь.

У меня это не сработало — всякий раз, когда я что-то менял, морфинг менялся.

В любом случае мне было любопытно, как получить список, разделенный именами его элементов. Обычные компоненты List и Cull, похоже, полностью привязаны к индексам. (Я рад, что мне сказали иначе.)

На Discourse.McNeel я нашел решение с Match Text (Set — Text):

Когда вы подключаете его к выходу списка…

… и загружаете его с помощью текстовой панели , содержащей текст * Brep :

… тогда вы увидите, что Match Text создает шаблон True / False . Этот шаблон True / False соответствует вхождению элементов списка, содержащих строку Brep на конце .

* считается подстановочным знаком , который позволяет использовать любое значение . Поместите перед , после или с обеих сторон строки, которую вы вводите, в зависимости от позиции, которую ваша строка занимает в каждом элементе списка. С таким же успехом я мог бы написать:

Вы поняли.

Теперь проблема сортировки — по именам пунктов списка — решена. Мы можем продолжить, используя вывод Match Text True / False в подходящем обработчике списков. На ум приходит Dispatch :

Надо вот так подключить:

Готово.

Чтобы получить хорошее представление о деревьях данных Grasshopper, прочтите эту страницу из TU Delft.

Впервые в Grasshopper? Предлагаю вам в первую очередь прочитать эту статью.

Нужны дополнительные учебные ресурсы? Проверь это.

© Horst Sondermann 2019 // Все права защищены

Обзоры Grasshopper 2021 — Capterra

«Grasshopper — удивительный инструмент для предпринимателей»

Всего: Мы используем Grasshopper с 2013 года и это был замечательный инструмент.Вы знаете, что ваше программное обеспечение великолепно, когда вы фактически не тратите время на размышления о нем, а оно просто работает. Поддержка потрясающая, но мне почти никогда не приходится ею пользоваться, потому что у нас никогда не бывает проблем. Мы только что открыли третий счет в Grasshopper для нашей консалтинговой фирмы и другой производственной компании. Нам больше всего нравится в Grasshopper то, что здесь указаны только фиксированные затраты, а не затраты на пользователя. Наш бизнес работает со многими независимыми профессионалами (т. Е. Наш преданный ИТ-специалист также является владельцем малого бизнеса), и нам нужно было предоставить людям их собственные расширения, чтобы наши клиенты могли обращаться к ним напрямую, но все же под зонтиком и безопасностью. нашего бизнеса.Grasshopper позволяет сделать это очень легко, делая нас профессиональными, а наших клиентов — довольными. Я бы не хотел платить за 13 расширений, когда мне действительно нужно всего 7 пользователей, но с другими системами, за каждое добавляемое вами электронное письмо, вы должны платить за этого пользователя. Вы также платите только за то, что используете или за свой тарифный план, поэтому вам не придется грабить банк. Мы не принимаем слишком много звонков в наш офис, в основном по электронной почте, поэтому вам нужно потратить совсем немного, вы действительно получите много. Вы можете платить поминутно (что мы выбираем в зависимости от нашей изменчивой схемы звонков) или можете купить оптовый тарифный план минут, который невероятно конкурентоспособен по цене.Качество связи просто потрясающее, потому что Grasshopper работает по традиционным телефонным линиям, а не по VOIP. Это позволяет вам, как владельцу бизнеса, запускать облачную систему, но при этом получать все преимущества качества проводной связи. Если у вас один бизнес и вы хотите выглядеть более профессионально, Grasshopper — лучший способ сделать это. Вы можете настроить несколько расширений (нажмите 1 для продаж, 2 для поддержки), даже если все они направляются в одно и то же место. Это также идеально, если вы похожи на наш бизнес, где вам требуется не много времени на разговоры, а несколько отделов и расширений, чтобы удовлетворить потребности ваших клиентов из-за подрядчиков в вашей команде.Я определенно рекомендую это всем, у кого есть большие группы подрядчиков, которые регулярно работают вместе над несколькими проектами и которым необходимо делегировать некоторую ответственность. Независимо от того, являетесь ли вы индивидуальным предпринимателем, небольшим бизнесом или даже крупным бизнесом, Grasshopper позволяет вам вести свой бизнес в любом месте, в любое время и без проблем. Это просто, доступно и хорошо выполняет свою работу.

Плюсы: Grasshopper делает все правильно. Это невероятно доступно, позволяя вашему бизнесу иметь профессиональную линию, не нарушая банк, и никогда не возникает проблем с качеством звонков.Вы также можете выбрать номер тщеславия, что является огромным бонусом (100% моих рекомендаций другим для Grasshopper получают номер тщеславия). Самые большие льготы включают в себя: * Нет платы за пользователя — платите только за то, что вы используете, или купите более крупный план, если вы много говорите * Создайте массу расширений * Мобильное приложение действительно полезно — вы можете звонить, используя свой личный номер * Голосовые сообщения, доставленные на ваш почтовый ящик или перечисленные им через мобильное приложение * Проверка звонков (личный фаворит, так что я действительно могу решить, хочу ли я ответить на этот звонок или нет!) * Настройка часового пояса для пользователей, которые, возможно, находятся на другом берегу, чем вы (мы используем это в настоящее время)